Dans ce tutoriel, je vais commencer un survol général de Wireshark — probablement une des utilités les plus utiles qu’un admin système ou réseau peut avoir dans sa boîte à outils.

Si t’as déjà eu le réflexe de te demander « qu’est-ce qui circule sur mon réseau là, en ce moment ? », Wireshark, c’est littéralement la réponse à cette question.

Wireshark fait partie de la famille des programmes sniffer — ou, comme on dit entre nous, des “renifleurs”. Le mot vient de l’anglais to sniff, renifler, et c’est exactement ça : le logiciel « renifle » ton réseau, capture les paquets, les démonte morceau par morceau et te montre tout ce qui passe réellement entre les machines.

Imagine un facteur qui ne fait pas juste livrer le courrier, mais qui regarde les adresses, les timbres, les enveloppes — et qui peut même jeter un œil à l’intérieur si c’est nécessaire pour comprendre un problème.

Eh bien, un sniffer, c’est ce facteur-là, mais dans le monde numérique.

Sauf qu’au lieu de papier, il lit des paquets IP ; au lieu d’enveloppes, des en-têtes Ethernet et TCP ; et à la place de l’encre — des octets.

Il y a 2 types de sniffer:

En ligne de commande — simples, rapides, efficaces. Comme tcpdump ou tshark.

(J’ai d’ailleurs un tutoriel complet sur tcpdump)

Parfait pour les serveurs, les scripts, ou quand t’as juste SSH et pas d’interface graphique.

Graphiques — puissants, visuels, pleins de couleurs.

Le plus connu, c’est Wireshark. Il reconnaît des centaines de protocoles et affiche chaque paquet dans une arborescence claire :

Ethernet → IP → TCP → HTTP.

Wireshark, c’est un vrai microscope pour le réseau.

Avec lui on peut :

- capturer le trafic sur n’importe quelle interface (Ethernet, Wi-Fi, VLAN, VPN, même USB) ;

- voir en direct ce qui passe dans ton câble ou ton air ;

- décortiquer les paquets couche par couche selon le modèle OSI ;

- appliquer des filtres, des règles de couleurs, afficher des stats, des graphiques;

- ouvrir ou exporter des fichiers .pcap pour les analyser plus tard.

Avec Wireshark, tu vois littéralement le pouls de ton réseau.

C’est l’outil parfait pour apprendre à comprendre TCP/IP, voir comment un handshake se fait, où les paquets se perdent, ou pourquoi une requête DNS prend trois plombes à répondre.

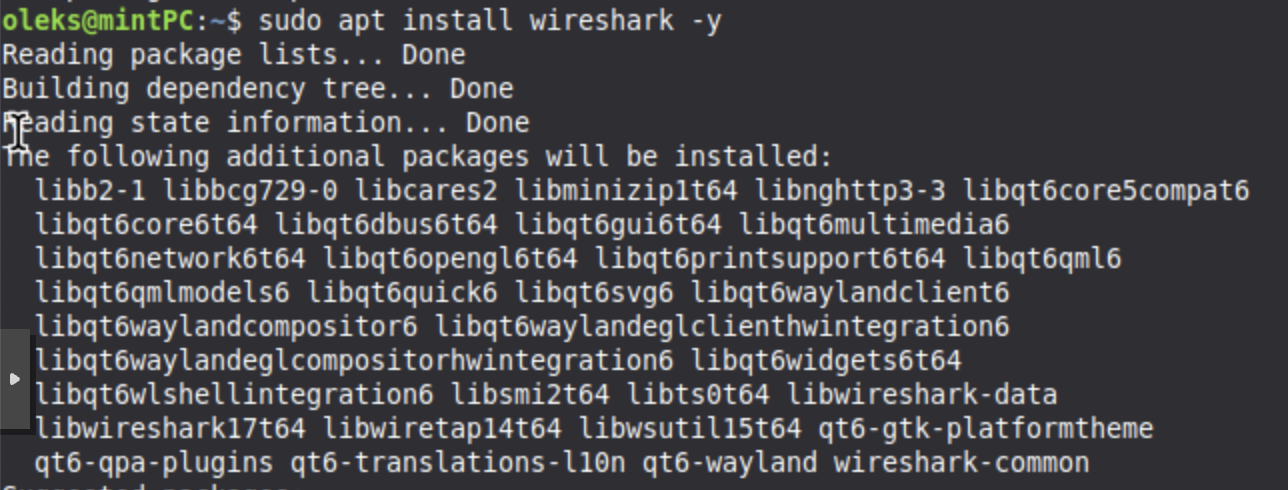

1. Installation de Wireshark

Sur Debian / Ubuntu — simple et efficace

Pour la démo, j’installe Wireshark sur Linux Mint, mais c’est pareil sur n’importe quel dérivé de Debian ou Ubuntu.

Tu peux aussi utiliser Kali Linux, que ce soit sur ton PC, une VM, ou même un Raspberry Pi — Wireshark y est déjà préinstallé la plupart du temps.

Voici la version courte :

sudo apt update sudo apt install -y wireshark

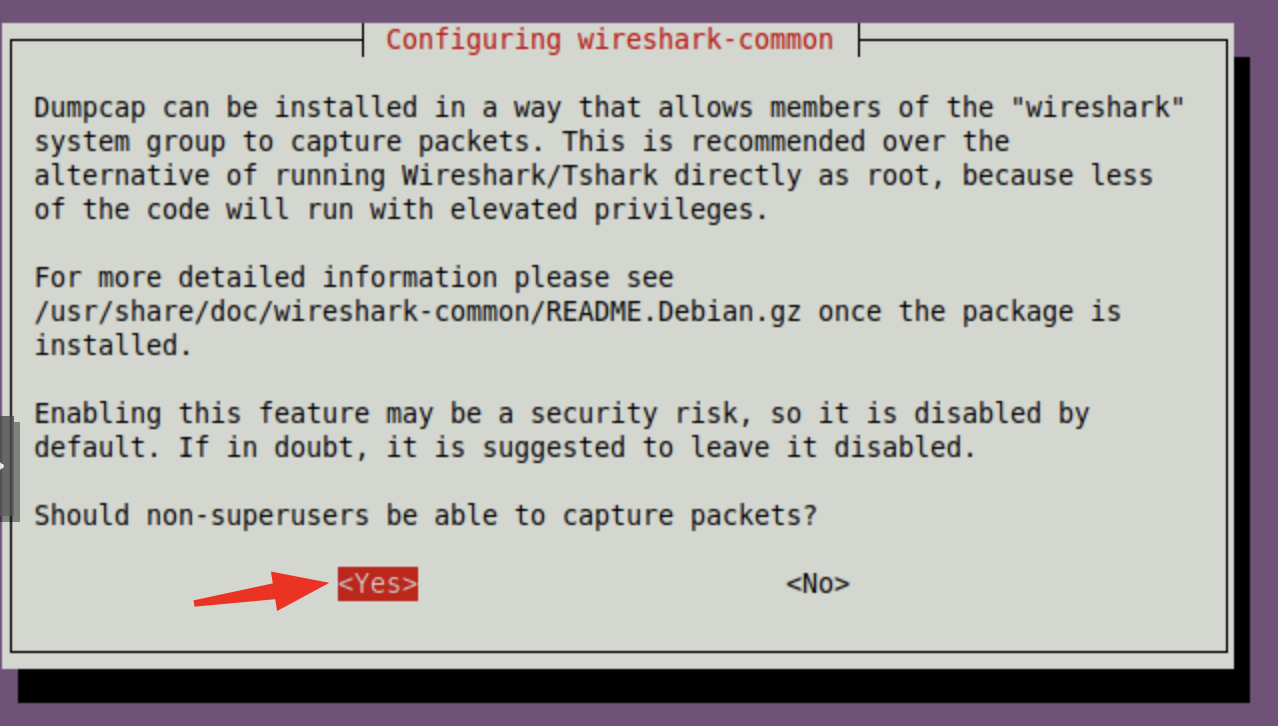

Pendant l’installation, tu vas voir une question :

Should non-superusers be able to capture packets? → Yes

Choisis Yes — c’est plus pratique et surtout plus sécuritaire que de lancer toute l’appli en root.

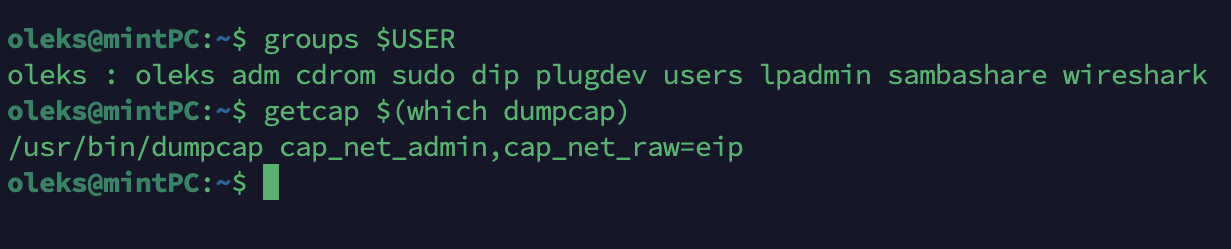

Ensuite, ajoute ton utilisateur (dans mon cas ce oleks) dans le groupe wireshark :

sudo usermod -aG wireshark $USER

Déconnecte-toi et reconnecte-toi (ou fais newgrp wireshark) pour appliquer les droits.

Si Wireshark ne voit toujours pas les interfaces, vérifie :

groups $USER getcap $(which dumpcap)

Autre option plus « avancée » : donner manuellement les permissions à dumpcap :

sudo setcap 'CAP_NET_RAW+eip CAP_NET_ADMIN+eip' $(which dumpcap)

Ça permet de capturer sans devoir tout faire tourner en root.

Sur Windows — impossible de faire plus simple

Télécharge l’installeur ici :

👉 https://www.wireshark.org/download.html

Lance l’installation, garde les options par défaut.

Accepte Npcap — c’est le pilote qui rend possible la capture du trafic.

Une fois terminé, lance Wireshark comme un programme normal — pas besoin d’administrateur.

2. Petit tour de l’interface Wireshark

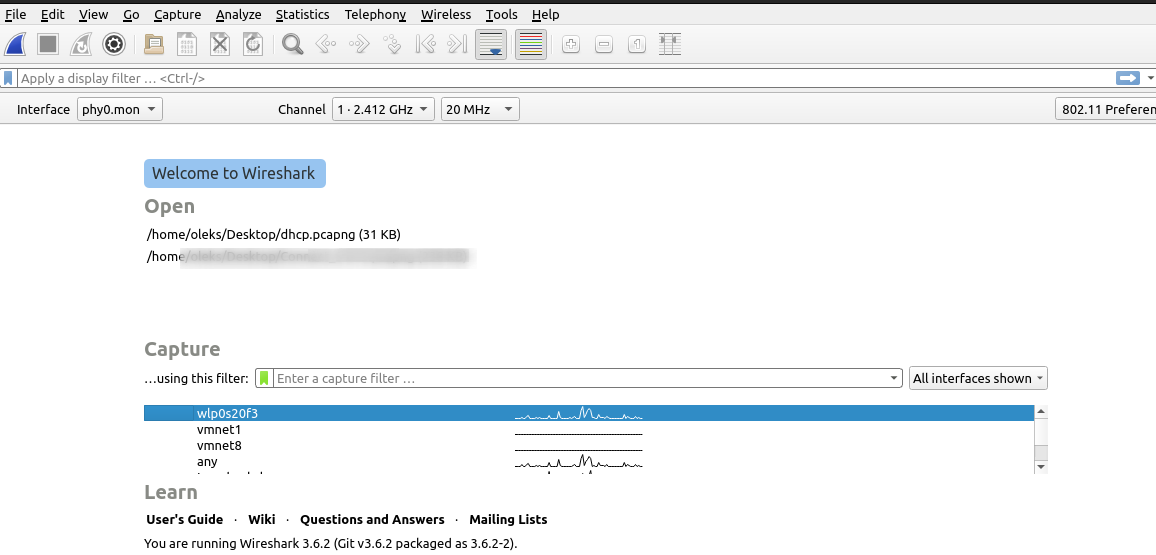

Première ouverture de Wireshark

Après la première ouverture de Wireshark, pas besoin de paniquer : c’est l’écran d’accueil normal, super simple à comprendre.

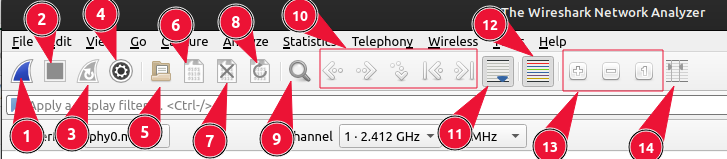

Après avoir ouvert Wireshark, nous allons examiner le menu principal situé en haut de l’écran, de gauche à droite.

Chaque bouton correspond à une action directe utilisée pendant l’analyse.

Voici à quoi ils servent concrètement :

1. Démarrer la capture

Ce bouton lance la capture en temps réel sur l’interface choisie.

Exemple : tu sélectionnes votre carte reseau (eth0 ou wlp0s20f3 ou autre) et tu cliques pour voir passer les requêtes DHCP ou ARP sur ton réseau.

2. Arrêter la capture

Interrompt immédiatement la capture en cours.

Exemple : après quelques secondes, tu veux figer la capture pour analyser tranquillement les paquets.

3. Redémarrer la capture

Permet d’arrêter puis de relancer une nouvelle capture sans passer par les menus.

Exemple : utile quand tu veux recommencer une analyse après avoir changé de filtre.

4. Options de capture (icône engrenage)

Ouvre la fenêtre complète des paramètres de capture : interface, taille maximale de paquet, mode promiscuous, filtre de capture, fichier de sortie, etc.

Exemple : avant de démarrer, tu veux capturer uniquement le port 53 — tu mets udp port 53 dans le filtre.

5. Ouvrir un fichier

Charge un fichier .pcap ou .pcapng enregistré précédemment.

Exemple : ton collègue t’envoie une capture “dhcp.pcapng”, tu l’ouvres pour voir le processus DORA.

6. Enregistrer

Sauvegarde la capture actuelle sous forme de fichier .pcapng.

Exemple : tu veux garder une trace d’un test, tu l’enregistres sous test_dns_2025.pcapng.

7. Fermer la capture

Ferme le fichier ou la session courante et revient à l’écran d’accueil.

Exemple : après avoir terminé l’analyse d’un cas, tu fermes pour en ouvrir un autre.

8. Recharger le fichier

Recharge le fichier déjà ouvert.

Exemple : tu modifies la capture avec un autre outil (tshark, mergecap), puis tu reviens sur Wireshark pour actualiser la vue.

9. Rechercher un paquet (loupe)

Cherche un paquet contenant un texte, une adresse ou un protocole précis.

Exemple : tu tapes “HTTP” pour trouver la première requête d’un site.

10. Naviguer entre les paquets (flèches gauche/droite)

Permet d’aller rapidement au paquet précédent ou suivant.

Exemple : tu analyses une conversation TCP, tu avances paquet par paquet pour suivre le handshake.

11. Suivre un flux (Follow Stream)

Regroupe toute la conversation entre deux hôtes (TCP, UDP, HTTP, etc.).

Exemple : pour un problème de connexion web, tu suis le flux TCP et vois directement la requête GET et la réponse du serveur.

12. Règles de couleurs

Active ou modifie la colorisation automatique des protocoles.

Exemple : HTTP en vert, DNS en bleu — pratique pour repérer visuellement les échanges.

13. Zoom / Taille d’affichage

Ajuste la taille du texte et des colonnes pour une lecture plus confortable.

Exemple : tu zoomes un peu avant de projeter à la classe.

14. Mise en page des panneaux (layout)

Change la disposition des trois sections principales (liste, détails, octets).

Exemple : pour un écran large en démonstration, tu passes en mode horizontal.

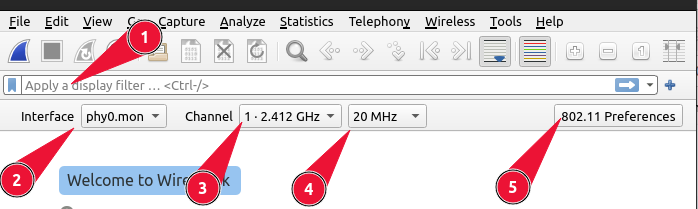

5. La barre de filtre et les paramètres d’interface

Juste sous la barre d’outils, Wireshark affiche une zone très importante : la barre de filtre et de configuration de l’interface.

C’est ici qu’on choisit quoi capturer et comment l’afficher.

1. Champ “Apply a display filter”

Ce champ sert à filtrer l’affichage des paquets déjà capturés.

Exemple : tu veux voir seulement le trafic HTTP → tape http.

Pour les requêtes DNS → dns.

Tu peux aussi combiner : ip.src == 192.168.1.10 && tcp.port == 443.

Le bouton bleu à droite (flèche) applique le filtre ; le “+” permet d’enregistrer ce filtre comme favori.

2. Interface

Permet de choisir l’interface réseau sur laquelle on va capturer le trafic :

ex. eth0 (Ethernet), wlp0s20f3 (Wi-Fi), vmnet8 (VMware), ou lo (loopback).

Dans cet exemple, l’interface sélectionnée est phy0.mon, utilisée en mode moniteur — pratique pour observer le trafic Wi-Fi brut (802.11 frames).

3. Channel

Spécifie le canal radio utilisé par la carte Wi-Fi en mode moniteur.

Exemple : 1 – 2.412 GHz → canal 1, souvent celui des box domestiques.

Changer de canal permet de suivre un autre réseau sans relancer Wireshark.

4. Largeur de bande (20 MHz, 40 MHz, etc.)

Indique la largeur du canal Wi-Fi observé.

Plus la bande est large, plus il y a de paquets, mais aussi plus de bruit.

Exemple : 20 MHz pour une observation fine, 40 MHz si tu veux tout capter sur deux canaux adjacents.

5. 802.11 Preferences

Ouvre les options spécifiques à la capture Wi-Fi :

décodage des trames, affichage des antennes, gestion du radiotap header, etc.

C’est là que tu ajustes la façon dont Wireshark interprète les frames 802.11 selon ton adaptateur.

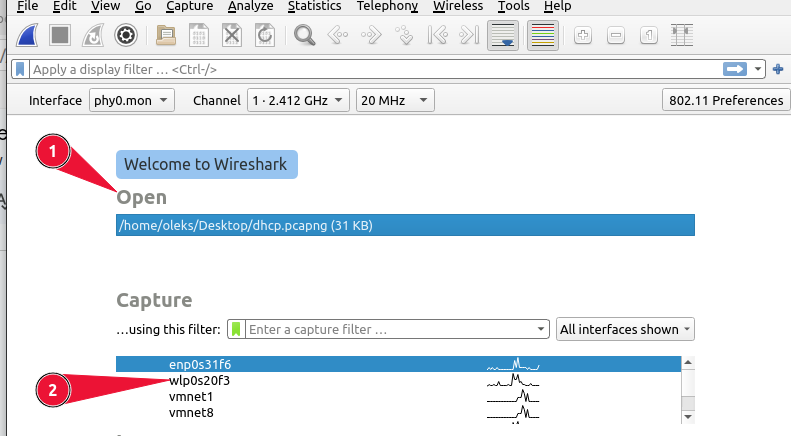

3. La section « Welcome to Wireshark »

En bas du menu principal, on trouve la section Welcome to Wireshark.

C’est la page d’accueil du programme : elle permet soit d’ouvrir un fichier de capture existant, soit de démarrer une nouvelle capture sur une interface réseau.

1. Section « Open »

Ici, Wireshark affiche la liste des fichiers récemment ouverts (.pcap ou .pcapng).

Tu peux simplement cliquer sur un fichier pour le rouvrir et reprendre ton analyse.

Exemple : tu cliques sur /home/oleks/Desktop/dhcp.pcapng pour revoir le dialogue DORA d’un client DHCP.

C’est pratique quand tu réalises plusieurs tests successifs — tout reste sauvegardé dans l’historique.

2. Section « Capture » : choix de l’interface

Juste en dessous, la zone Capture liste toutes les interfaces disponibles sur ton système.

Chaque ligne correspond à une interface physique ou virtuelle (dans mon cas) :

enp0s31f6 → carte Ethernet filaire ;

wlp0s20f3 → carte Wi-Fi ;

vmnet1, vmnet8 → interfaces créées par VMware pour les machines virtuelles.

À droite de chaque nom, un petit graphique indique l’activité en temps réel :

s’il bouge, c’est que du trafic circule sur cette interface.

Pour démarrer une capture, il suffit de double-cliquer sur l’interface voulue.

Exemple : double-clique sur enp0s31f6 pour observer les requêtes ARP et DHCP de ton réseau sans fil.

Le champ …using this filter: permet de définir un filtre de capture avant le démarrage — par exemple :

tcp port 80 ou host 192.168.1.10.

Le menu à droite (All interfaces shown) permet d’afficher ou de masquer certains types d’interfaces : loopback, VPN, Bluetooth, etc.

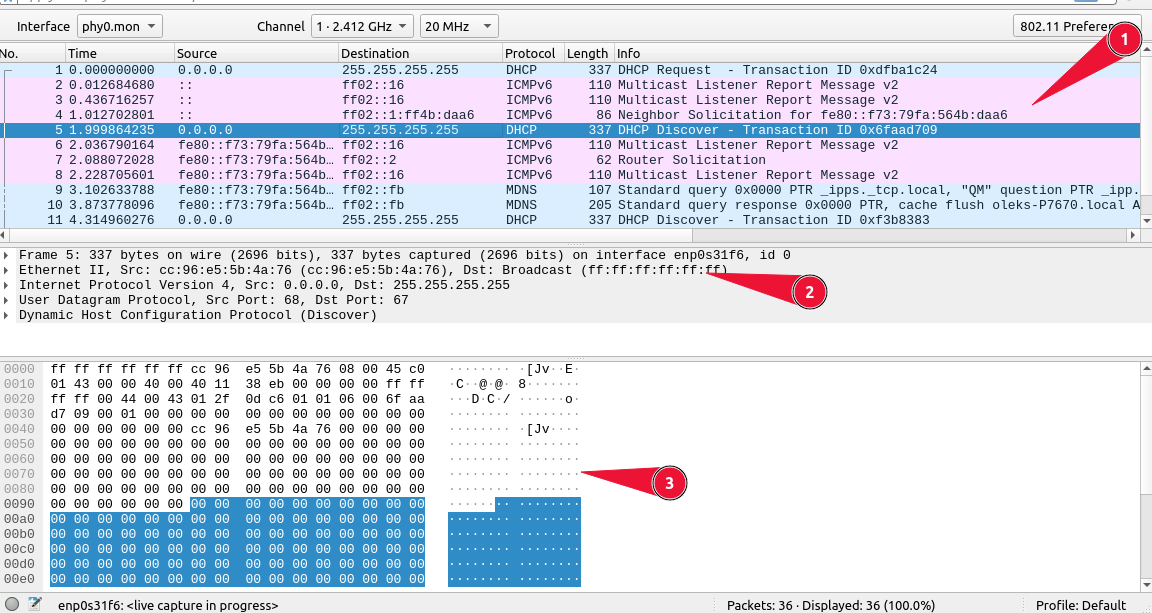

4. Découvrons comment fonctionne Wireshark

Regardons maintenant comment Wireshark fonctionne en pratique.

Pour commencer, on clique sur une carte réseau — dans mon cas enp0s31f6, connectée à un petit réseau de test.

Dès que la capture démarre, Wireshark change complètement d’allure.

L’écran se divise en trois zones principales :

en haut, la liste des paquets capturés ;

au milieu, les détails du paquet sélectionné ;

et en bas, les données brutes.

1 En haut : la liste des paquets (Packet List)

Ici, on voit défiler tous les paquets que Wireshark reçoit.

Chaque ligne correspond à un paquet, avec son numéro, son heure, sa source, sa destination, le protocole et un petit résumé.

Sur l’image, par exemple, on voit un paquet DHCP Discover.

Cela veut dire qu’un ordinateur vient tout juste d’arriver sur le réseau et cherche une adresse IP.

L’adresse source 0.0.0.0 et la destination 255.255.255.255 montrent bien qu’il s’agit d’un message envoyé à tout le monde.

2 Au milieu : les détails du paquet (Packet Details)

Quand on clique sur une ligne, cette partie montre l’intérieur du paquet, couche par couche.

On peut ouvrir les petites flèches pour explorer chaque niveau :

Ethernet → adresses MAC ;

IP → adresses source et destination ;

UDP → ports utilisés (ici 68 → 67) ;

DHCP → type de message et options envoyées.

C’est ici qu’on comprend comment les protocoles communiquent entre eux.

Par exemple, dans le bloc DHCP, on peut voir toutes les options que le client envoie au serveur pour demander une adresse.

3 En bas : les octets bruts (Packet Bytes)

Enfin, cette partie montre les données réelles capturées sur le réseau.

À gauche, les valeurs hexadécimales (les octets bruts) ; à droite, la version texte quand c’est lisible.

Les octets colorés en bleu correspondent à la section sélectionnée juste au-dessus.

Autrement dit, si on clique sur “Dynamic Host Configuration Protocol”, Wireshark affiche les octets exacts de ce message DHCP.

8. Fin de capture et sauvegarde

Quand on a fini d’observer le trafic, on clique sur le carré rouge pour arrêter la capture.

On peut ensuite enregistrer le fichier (.pcapng) pour l’analyser plus tard ou le partager.

Wireshark permet aussi de réouvrir ce fichier à tout moment depuis la section Open de l’écran d’accueil.

5. Survol rapide des fonctions les plus utiles

Wireshark, c’est pas juste pour « voir passer des paquets ». C’est une vraie boîte à outils d’enquête réseau :

Capture en direct et lecture de fichiers .pcap enregistrés ;

Filtres d’affichage ultra précis (par champ de protocole) ;

Follow TCP/UDP Stream — regroupe toute une conversation dans une seule vue (super pratique pour HTTP ou FTP) ;

Statistiques : Protocol Hierarchy, Conversations, Endpoints, IO Graphs, Flow Graph — tu vois qui parle à qui et combien de data passe ;

Expert Info — met en évidence automatiquement les problèmes : retransmissions, erreurs de checksum, latence, etc.

Support complet de VLAN, IPv6, VPN, SSL/TLS ;

Coloring Rules — les couleurs pour repérer vite les protocoles (HTTP vert, DNS bleu, ICMP jaune, etc.) ;

Export / CLI — sauvegarde en .pcap, travail en ligne de commande via tshark pour les scripts et l’automatisation.

Et voilà ! On a installé et fait un survol de base de Wireshark.

Plus tard — quand j’aurai un peu de temps — je publierai une série de tutoriels plus détaillés sur Wireshark.

Bonne chance!