Bien qu’anciens et désormais dépassés pour les environnements professionnels, les switches Cisco Catalyst 2950/2960 conservent une place importante dans la formation en réseautique. Leur compatibilité avec Cisco Packet Tracer ainsi que leur interface de configuration IOS en font des outils pédagogiques idéaux pour apprendre les bases de la gestion des équipements Cisco.

Le protocole SSH (Secure Shell) permet une connexion sécurisée à un équipement réseau via le terminal. Contrairement à Telnet, SSH chiffre les données échangées, y compris les identifiants, ce qui le rend adapté à une utilisation en production et recommandé dans tous les environnements.

Dans ce tutoriel, nous allons configurer l’accès SSH sur un switch Cisco Catalyst 2950/2960.

Avant de commencer, connectez-vous au switch avec un câble console à l’aide de PuTTY, MobaXterm, Termius ou un terminal Linux.

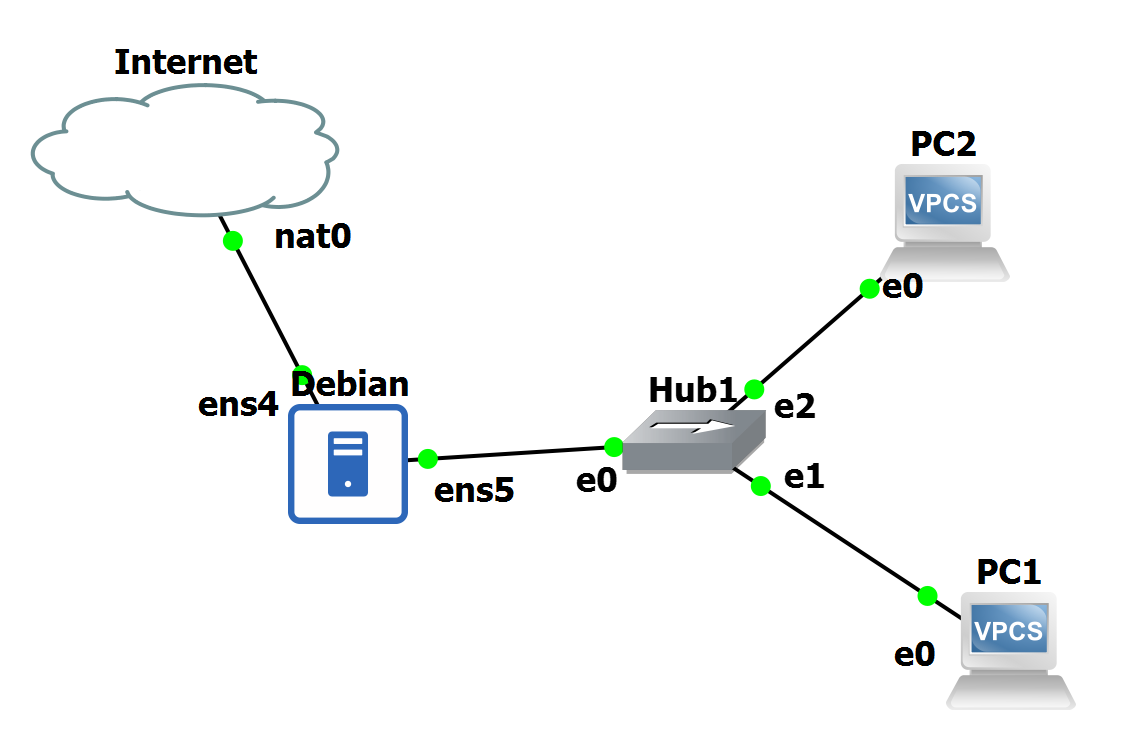

Dans ce tutoriel, j’utiliserai mon propre réseau à titre d’exemple, mais vous pouvez bien sûr adapter les adresses IP en fonction de la configuration de votre environnement.