Imaginez que vous pouvez dire à votre ordinateur “va directement à cette adresse” sans demander l’avis de votre serveur DNS. C’est exactement ce que fait le fichier hosts ! Mais saviez-vous qu’à l’origine, le fichier hosts jouait un rôle bien plus important ? Avant l’existence des serveurs DNS modernes, ce fichier était la seule méthode pour gérer la correspondance entre les noms de domaine et les adresses IP sur Internet.

À cette époque, un fichier hosts unique était maintenu manuellement et partagé entre tous les ordinateurs connectés au réseau ARPANET (l’ancêtre d’Internet). Chaque ordinateur devait télécharger régulièrement ce fichier pour pouvoir résoudre les noms de domaine. Bien que cette méthode fonctionnait bien au début, l’augmentation rapide du nombre de sites a conduit à la création du système DNS que nous connaissons aujourd’hui. Pourtant, le fichier hosts est toujours là, prêt à être utilisé localement pour des tâches spécifiques.

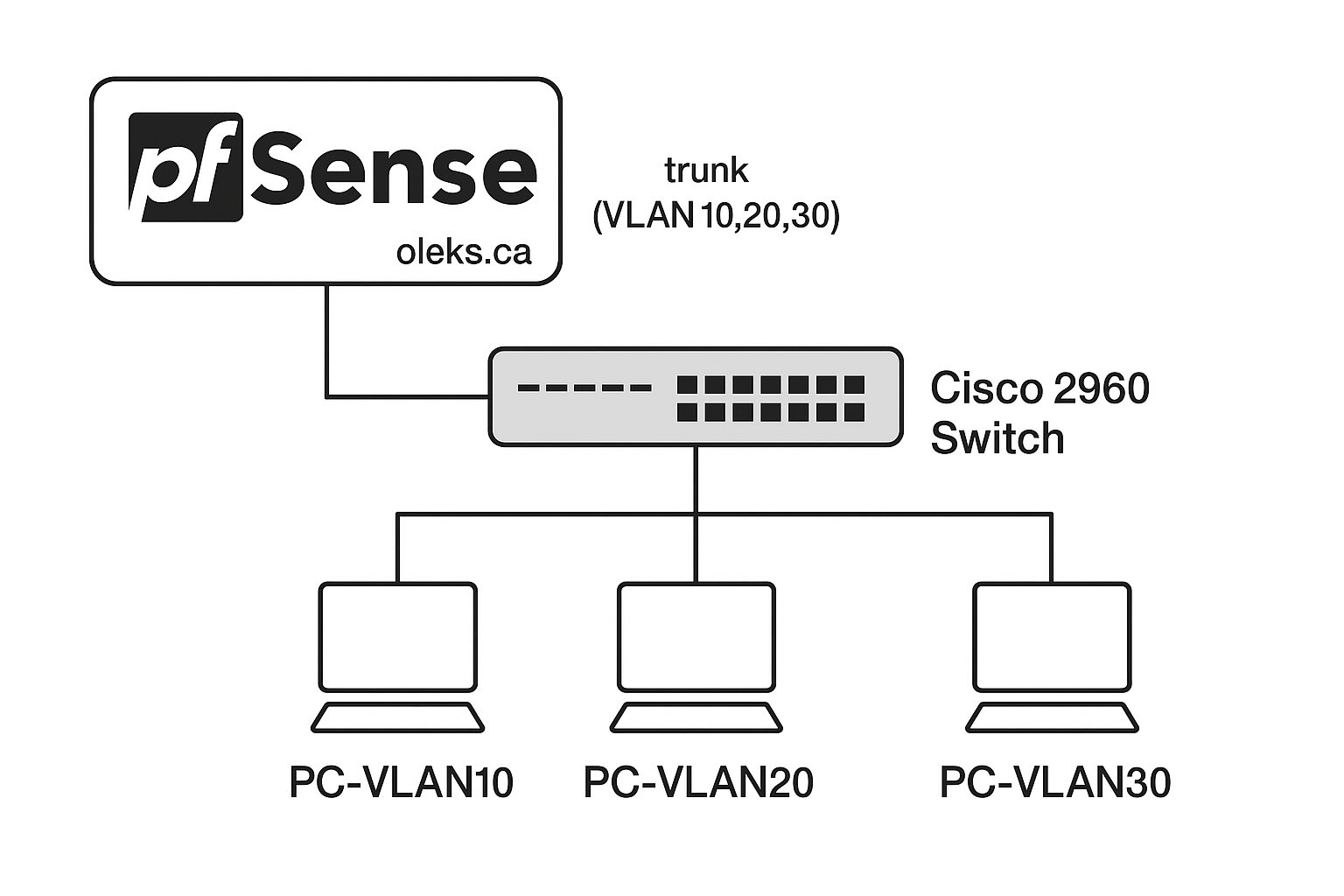

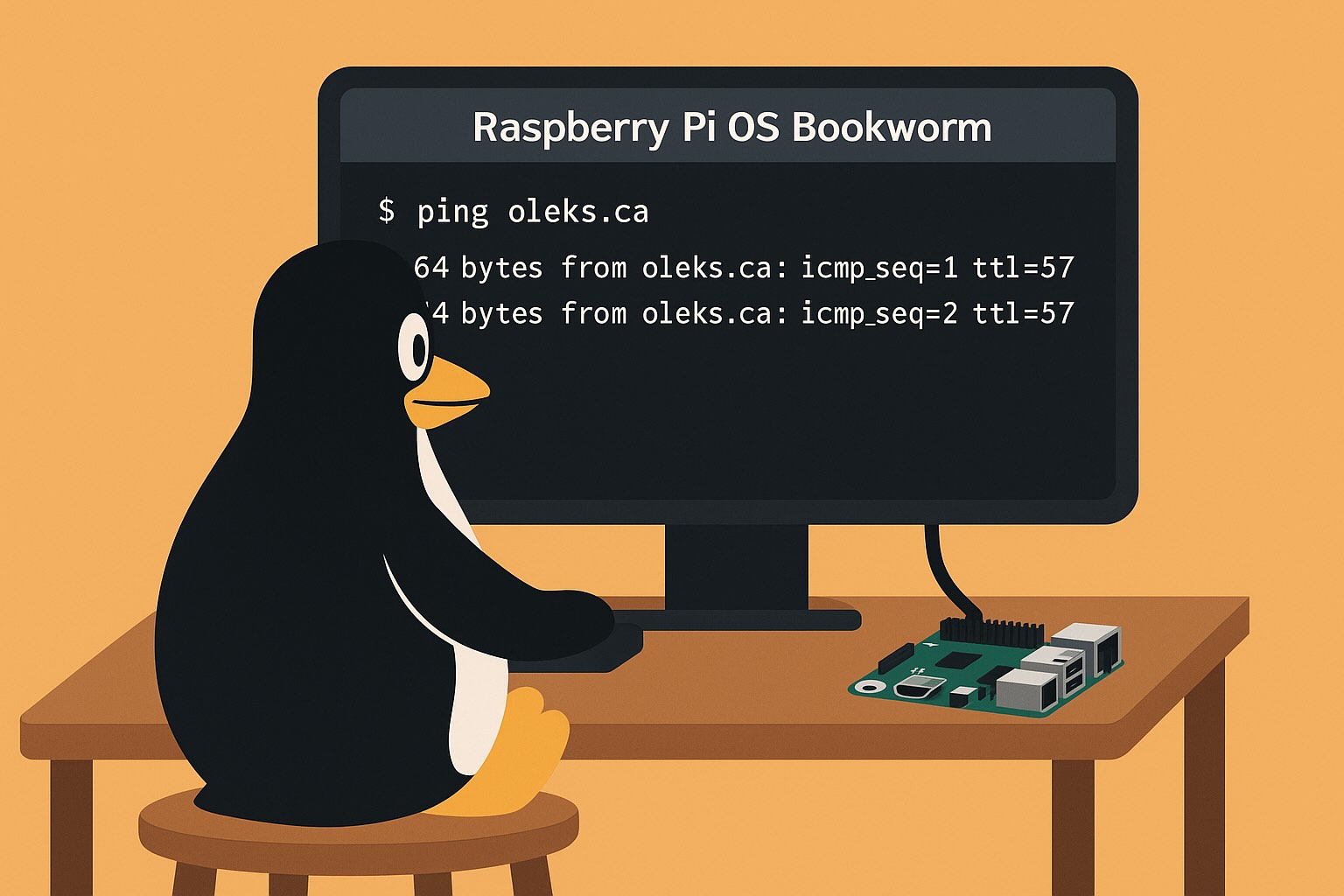

Que vous soyez développeur, administrateur réseau, ou simplement un passionné de technologie qui souhaite tester des sites web localement, le fichier hosts est votre raccourci idéal. Il vous permet de faire correspondre des adresses IP à des noms de domaine de manière locale, rapide et sans effort.

Dans ce tutoriel, nous allons découvrir ce qu’est ce fichier, comment l’utiliser, et surtout, pourquoi il peut être très utile dans vos projets. Que vous utilisiez Debian, Ubuntu, ou même Red Hat, les concepts sont les mêmes. Plongeons ensemble dans l’univers du fichier hosts !