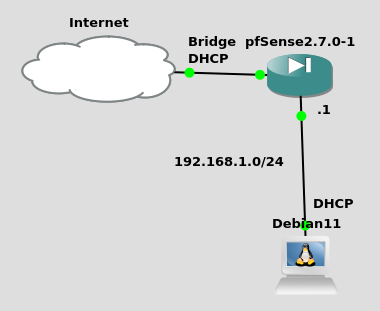

pfSense est un excellent routeur et pare-feu pour un home office ou une petite entreprise. Il peut être installé sur un vieil ordinateur avec deux cartes réseau, ce qui permet de le transformer en routeur puissant et d’économiser pas mal d’argent.

Et bien sûr, parfois, on a besoin de bloquer l’accès à certains sites web sur le réseau de l’entreprise, que ce soit pour des raisons de politique interne ou autre.

Et bien sûr, cela peut se faire avec pfSense !

Aujourd’hui, je vais vous montrer une des façons de faire ce blocage. Comme exemple, je vais bloquer Facebook, mais vous pouvez bloquer n’importe quel autre site de la même manière.

Je bloque Facebook uniquement à titre de démonstration 🙂

Vous pouvez évidemment bloquer n’importe quel autre site, comme TikTok, Instagram, Twitter, ou tout autre domaine selon vos besoins.