On va faire une configuration de base de commutateur Cisco 2960. Pour creer le reseau je vais utiliser Cisco packet tracer.

Dans le réseau on a:

– 1 commutateur Cisco 2960

– 2 ordinateur

Voici le schéma de réseau:

Pour configuration on peut ouvrire le commutateur et aller dans l’onglet CLI ou connecter le commutateur par console:

1 Configurez le hostname pour votre commutateur:

Switch>enable

Switch#configure terminal

Switch(config)#hostname S1

S1(config)#

Remarque :

Pour rétablir l’invite par défaut du commutateur, utilisez la commande de configuration globale

S1(config)#no hostname

Pour effacer la configuration actuelle sur le commutateur il faut faire les étapes suivantes:

Switch# delete flash:vlan.dat

Switch# erase startup-config

Switch# reload

2 Configurer les mots de passe:

2.1 Configuration de l’accès du mode console par un mot de passe.

On va utiliser le mot de passe “cisco”:

S1(config)#line console 0 S1(config-line)#password cisco S1(config-line)#login S1(config-line)#logging synchronous S1(config-line)#exec-timeout 60 S1(config-line)#end S1#

Pour sauvegarder le changement:

S1#write memory

2.2 Configuration l’accès sécurisé en mode privilégié EXEC

On va utiliser le mot de passe ”cisco”

S1# configure terminal S1(config)#enable secret cisco S1(config)#exit S1#

2.3 Définir le mot de passe vty 0 15

On va utiliser le mot de passe ”cisco”

S1#configure terminal S1(config)#line vty 0 15 S1(config-line)#password cisco S1(config-line)#login S1(config-line)#logging synchronous S1(config-line)#exec-timeout 60 S1(config-line)#end

Pour sauvegarder le changement:

S1#write memory

2.4 Chiffrement des mots de passes locaux en Cisco IOS

S1# configure terminal S1(config)# service password-encryption S1(config)#

Commande pour vérifier que les mots de passe sont désormais chiffrés :

S1(config)# end S1# show running-config

3. Configurer une bannière d’avertissement:

S1# configure terminal S1(config)# banner motd #Accès non autorisé est strictement interdit, toute tentative sera poursuivie avec toute la rigueur de la loi ! # S1(config)# end S1#write memory

4. Sécuriser ssh/telnet et créer l’utilisateur local

S1> enable S1# configure terminal S1(config)#username admin password cisco12345 S1(config)#no ip domain-lookup S1(config)#ip domain-name cisco.com S1(config)#crypto key generate rsa On va choisir : 1024 S1(config)#line vty 0 4 S1(config-line)#transport input ssh S1(config-line)# login local S1(config-line)#ip ssh version 2 S1(config)#ip ssh time-out 120 S1(config)#exit

5. Configuration d’une interface Management VLAN

On va configurer VLAN 1 comme Management VLAN et donner l’addresse IP 192.168.1.2/24

S1# configure terminal S1(config)#interface vlan 1 S1(config-if)#ip address 192.168.1.2 255.255.255.0 S1(config-if)#no shutdown S1(config-if)#exit S1(config)#ip default-gateway 192.168.1.1 S1(config)#

6. Configuration des ports de commutateur cisco

6.1 Configuration des ports Fa0/1 et Fa0/2 dans lesquels sont branchés les ordinateurs:

S1# configure terminal S1(config)#interface range fa0/1-2 S1(config-if-range)#switchport mode access S1(config-if-range)#switchport access vlan 1 S1(config-if-range)#no shutdown S1(config-if-range)#exit

6.2 Fermer tous les ports non utilisés sur les commutateurs

S1(config)#interface range fa0/3-24 S1(config-if-range)#shutdown

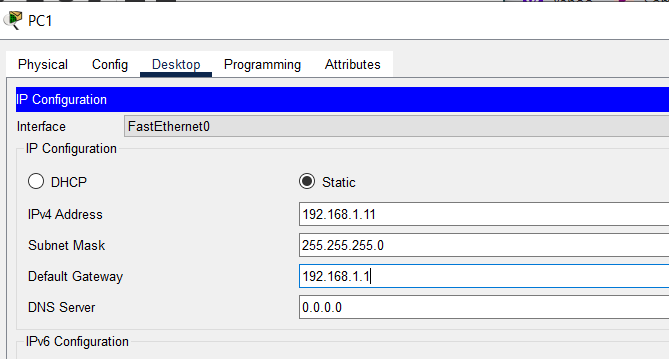

7. Configuration d’ordinateur

Pour PC1 on va donner l’addresse IP 192.168.1.11/24 et pour PC 2 – 192.168.1.12/24:

On teste la connection entre PC1 et PC2:

C:\>ping 192.168.1.11

On fait la connection par ssh à commutateur

On accède à un commutateur cisco par ssh pour tester la connection:

C:\>ssh -L admin 192.168.1.2

Voilà, on a fait une configuration de base de commutateur cisco, configuré VLAN et fait la connexion par ssh.

Vous pouvez aussi en apprendre davantage sur les commandes Cisco dans La structure hiérarchique des commandes IOS Cisco.

Bonne chance!