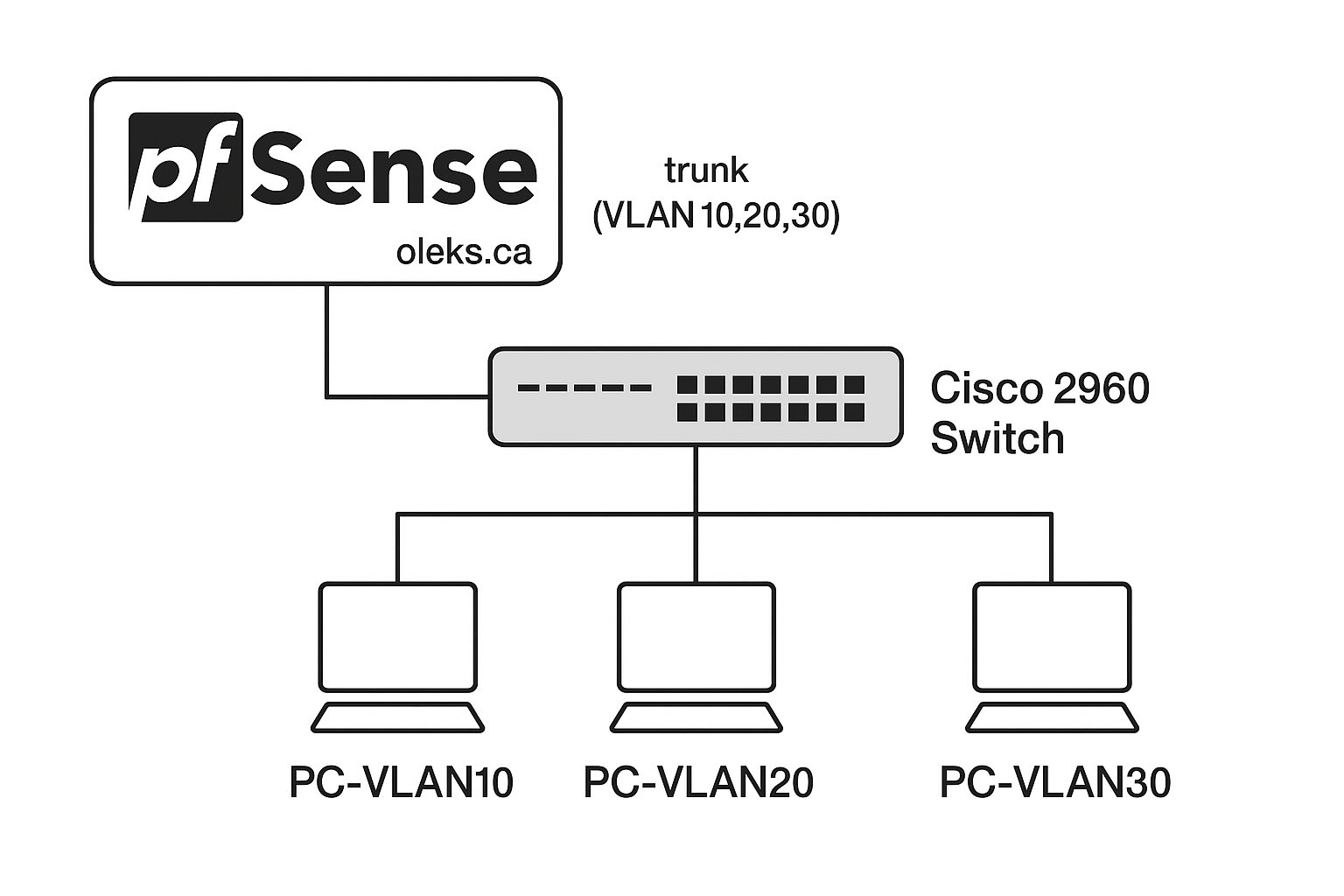

Dans le tutoriel précédent, nous avons créé plusieurs VLANs avec pfSense pour séparer les usages du réseau.

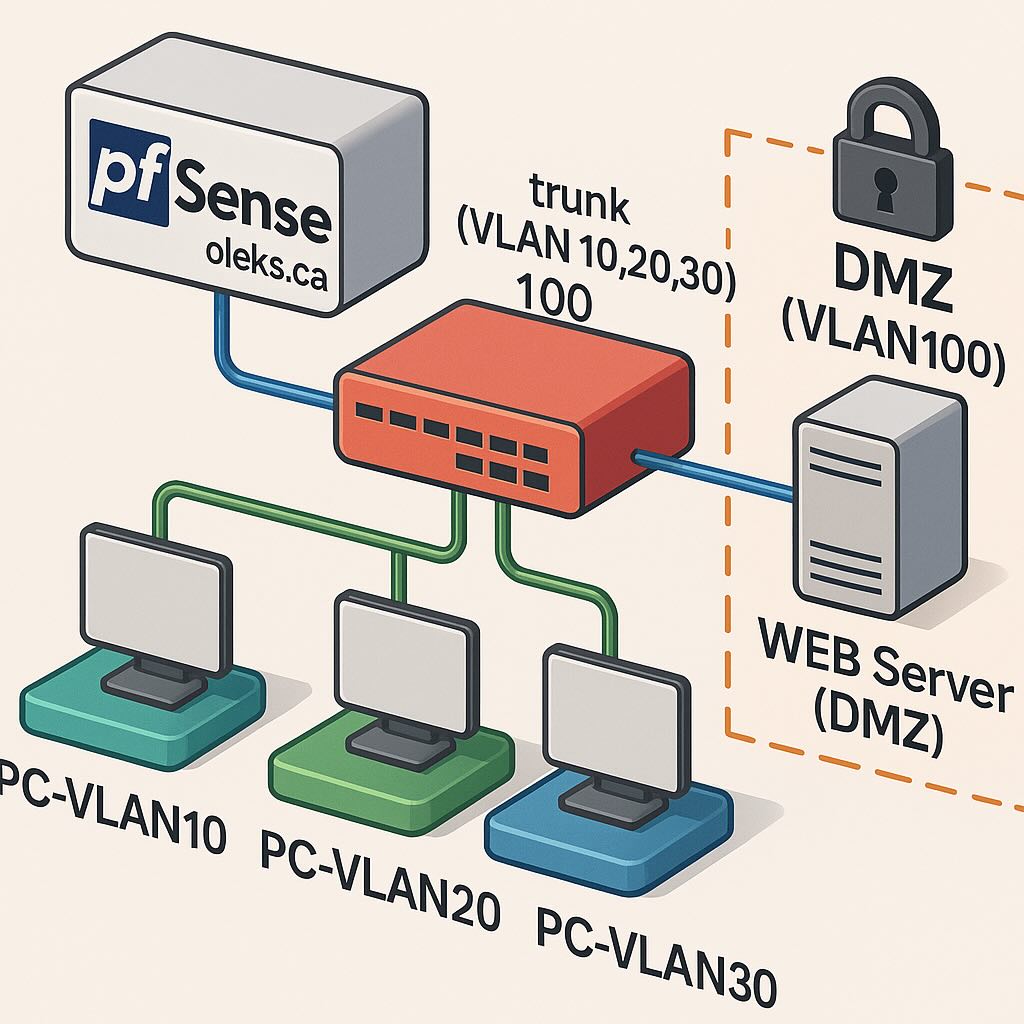

Aujourd’hui, on passe à l’étape suivante : ajouter une DMZ et y tester l’accès à un serveur web (un Raspberry Pi sous NGINX).

À quoi sert la DMZ, en vrai ? À exposer ce qui doit l’être sans donner de passe-droit au reste du réseau. On y place typiquement un site web, un serveur mail, un reverse proxy ou un petit service maison. Si l’un de ces services est mal configuré ou compromis, il reste enfermé dans la DMZ : pas d’accès direct aux postes, partages de fichiers, sauvegardes, ni aux autres VLANs. On obtient ainsi un espace « vitrine sur l’extérieur » contrôlé, idéal pour publier un service tout en gardant le cœur du réseau au frais.

Pour rendre la tâche plus difficile, nous n’allons pas simplement ajouter un VLAN de plus, mais couper un VLAN existant et réserver une partie de ses adresses pour cette zone. Concrètement, nous allons scinder le VLAN20 en deux sous-réseaux /27 :

- la moitié basse 172.16.1.64/27 devient VLAN100_DMZ (passerelle 172.16.1.65),

- la moitié haute 172.16.1.96/27 reste le VLAN20 (passerelle 172.16.1.97).

Le Raspberry Pi recevra une IP fixe en DMZ et sera joignable depuis le WAN grâce à un NAT sur les ports 80/443, tandis que le LAN et les autres VLANs resteront invisibles depuis cette zone. Continue reading