Nous avons déjà vu comment sécuriser l’accès à un switch Cisco Catalyst 2950 via SSH.

Mais aujourd’hui, retour en arrière — nous allons activer Telnet, un protocole aussi ancien que risqué, mais encore utile… dans certains contextes.

Telnet permet de prendre le contrôle d’un équipement réseau à distance, via la ligne de commande.

Le problème ? Il ne chiffre rien. Tout passe en clair — mots de passe compris.

C’est pour cela qu’on l’interdit en production, mais qu’on l’autorise encore dans les laboratoires et les salles de classe, comme ici.

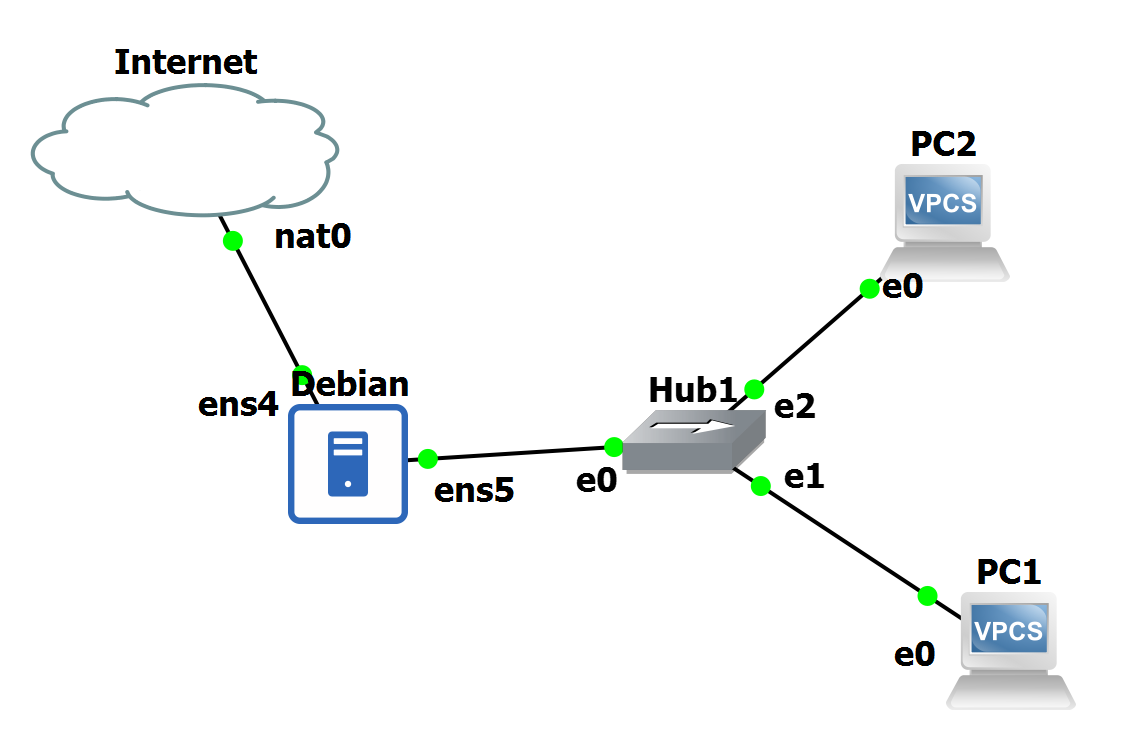

Dans ce tutoriel, je vous montre comment configurer un Cisco Catalyst 2950 ou 2960 pour permettre une connexion Telnet depuis le réseau local — à des fins pédagogiques uniquement.

La configuration initiale doit être faite via le port console, à l’aide d’un logiciel comme PuTTY, MobaXterm ou Termius, ou encore un terminal sous Linux connecté par câble console au switch.

Dans ce tutoriel, j’utiliserai mon propre réseau à titre d’exemple, mais vous pouvez bien sûr adapter les adresses IP en fonction de la configuration de votre environnement.