Bien qu’anciens et désormais dépassés pour les environnements professionnels, les switches Cisco Catalyst 2950/2960 conservent une place importante dans la formation en réseautique. Leur compatibilité avec Cisco Packet Tracer ainsi que leur interface de configuration IOS en font des outils pédagogiques idéaux pour apprendre les bases de la gestion des équipements Cisco.

Le protocole SSH (Secure Shell) permet une connexion sécurisée à un équipement réseau via le terminal. Contrairement à Telnet, SSH chiffre les données échangées, y compris les identifiants, ce qui le rend adapté à une utilisation en production et recommandé dans tous les environnements.

Dans ce tutoriel, nous allons configurer l’accès SSH sur un switch Cisco Catalyst 2950/2960.

Avant de commencer, connectez-vous au switch avec un câble console à l’aide de PuTTY, MobaXterm, Termius ou un terminal Linux.

Dans ce tutoriel, j’utiliserai mon propre réseau à titre d’exemple, mais vous pouvez bien sûr adapter les adresses IP en fonction de la configuration de votre environnement.

🔐 N’oubliez pas d’utiliser un mot de passe robuste afin de garantir un niveau de sécurité optimal.

Étapes de configuration SSH

# Passer en mode privilégié Switch> enable # Entrer en mode de configuration globale Switch# configure terminal # Définir un mot de passe sécurisé pour le mode enable Switch(config)# enable secret Pass123! # Chiffrer les mots de passe simples Switch(config)# service password-encryption # Définir un nom d’hôte (obligatoire pour SSH) Switch(config)# hostname C2950T-24 C2950T-24(config)# # Définir un nom de domaine (obligatoire pour SSH) C2950T-24(config)# ip domain-name c2950.lan # Définir un serveur DNS (selon votre réseau) C2950T-24(config)# ip name-server 10.10.0.5 # Créer un utilisateur local avec privilèges C2950T-24(config)# username admin privilege 15 secret Admin123! # Activer SSH version 2 (plus sécurisée) C2950T-24(config)# ip ssh version 2 # Générer la clé RSA pour SSH (taille recommandée : 1024 pour les anciens modèles) C2950T-24(config)# crypto key generate rsa How many bits in the modulus [512]: 1024 * Attendez la génération des clés * # Configurer l’interface VLAN 1 avec une IP statique C2950T-24(config)# interface vlan 1 C2950T-24(config-if)# ip address 10.10.0.250 255.255.224.0 C2950T-24(config-if)# no shutdown C2950T-24(config-if)# exit # Configurer les lignes VTY pour utiliser SSH et l’authentification locale C2950T-24(config)# line vty 0 15 C2950T-24(config-line)# login local C2950T-24(config-line)# transport input ssh C2950T-24(config-line)# exec-timeout 5 0 C2950T-24(config-line)# exit # Désactiver les services inutiles C2950T-24(config)# no cdp run C2950T-24(config)# no ip http server # Sauvegarder la configuration C2950T-24# write memory

Connexion SSH depuis un client

✅ Sous Linux/macOS

Les nouveaux clients SSH refusent les connexions aux anciens switches à cause de vieux algorithmes. Ces algorithmes (comme ssh-rsa, 3des-cbc ou diffie-hellman-group1-sha1) sont considérés comme faibles et non sécurisés.

⚠️ Ce type d’équipement ne doit pas être utilisé en production pour des raisons de sécurité, mais il reste très utile et approprié pour les environnements de laboratoire ou de formation.

Utilisez cette commande :

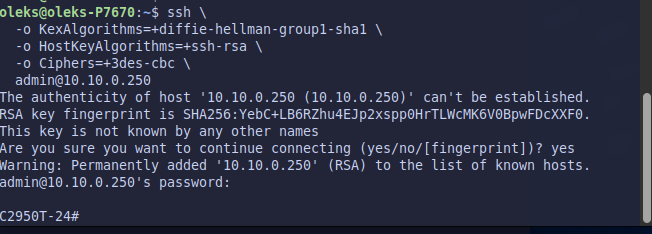

ssh \

-o KexAlgorithms=+diffie-hellman-group1-sha1 \

-o HostKeyAlgorithms=+ssh-rsa \

-o Ciphers=+3des-cbc \

admin@10.10.0.250

Cela force l’utilisation des anciens algorithmes nécessaires à la compatibilité.

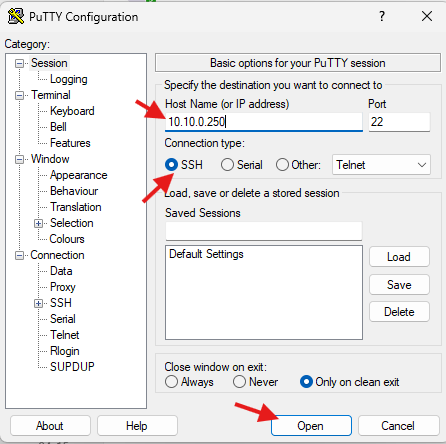

✅ Sous Windows (PuTTY)

Étapes :

– Ouvrir PuTTY

– Dans le menu à gauche, configurer :

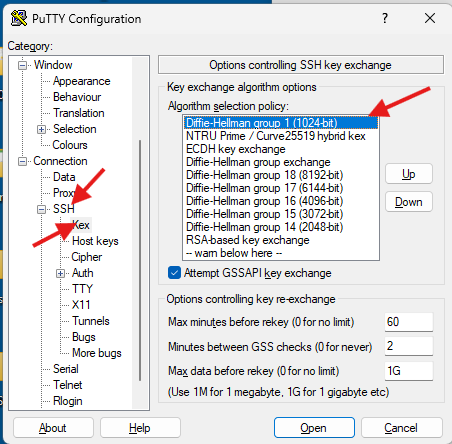

Connection > SSH > Kex

Ajouter ou déplacer en haut : diffie-hellman-group1-sha1

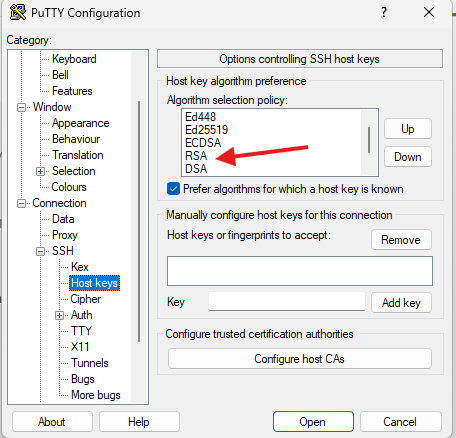

Connection > SSH > Host Keys

Assurez vous que ssh-rsa est dans le list

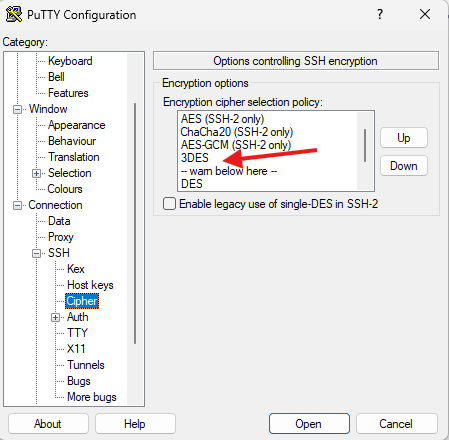

Connection > SSH > Cipher

Assurez vous que 3DES est dans le list

Session

Host Name (or IP address) : 10.10.0.250

Port : 22

Connection type : SSH

Sauvegardez la session si besoin

Cliquez sur Open

Lors de la première connexion, acceptez l’empreinte de la clé, puis entrez :

Login : admin

Password : Admin123!

Si vous voyez le prompt du switch, c’est gagné ! Vous êtes en SSH.

Bonne chance!