Parfois, après l’installation de Proxmox, il peut arriver que vous ne parveniez pas à accéder à l’interface web via https://IP:8006. Ce problème survient généralement en raison d’une défaillance liée aux certificats SSL utilisés par le serveur. Personnellement, cela m’est arrivé plusieurs fois après une installation. Le service pveproxy, qui gère l’interface web, repose sur des certificats valides pour sécuriser les connexions HTTPS. Si ces certificats sont absents ou corrompus, l’interface web devient inaccessible.

Dans ce cas, vous devrez avoir accès au serveur Proxmox via SSH ou physiquement avec un clavier, une souris et un écran connecté au serveur. L’accès SSH est recommandé pour une gestion à distance, mais en cas d’impossibilité de se connecter via SSH, l’accès direct au serveur peut être nécessaire pour résoudre le problème.

Dans ce guide, nous allons diagnostiquer la source du problème et vous montrer comment le résoudre en régénérant les certificats SSL de Proxmox.

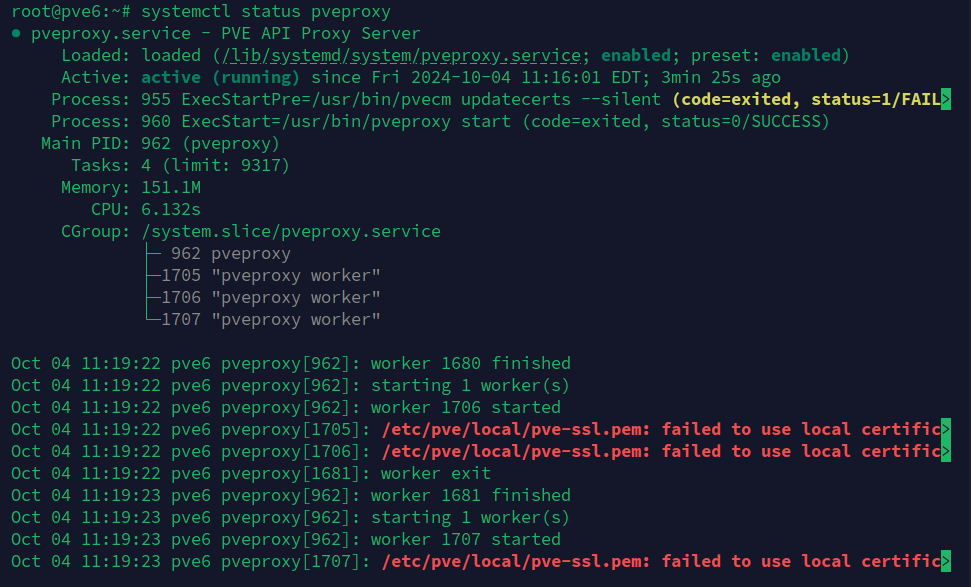

Étape 1 : Vérifier l’état du service Proxmox

La première étape consiste à vérifier si le service pveproxy, qui gère l’interface web de Proxmox, est actif et fonctionne correctement.

systemctl status pveproxy

Cette commande vous permet de vérifier l’état du service. Si le service est actif, mais que l’interface web est toujours inaccessible, cela indique probablement un problème avec les certificats SSL. Si le service n’est pas actif, il devra être redémarré après avoir résolu le problème.

Étape 2 : Vérifier l’existence du fichier de clé privée

Le problème des certificats SSL est souvent lié au fichier de clé privée utilisé par Proxmox pour sécuriser les connexions. Si ce fichier est absent, vide ou corrompu, Proxmox ne pourra pas utiliser de certificats valides pour l’interface web.

ls -l /etc/pve/priv/pve-root-ca.key

![]()

Cette commande vérifie si le fichier de clé privée existe et affiche sa taille. Si la taille du fichier est à 0, cela signifie que le fichier est corrompu ou qu’il n’a pas été correctement généré. Cela empêche le serveur de fonctionner correctement avec HTTPS.

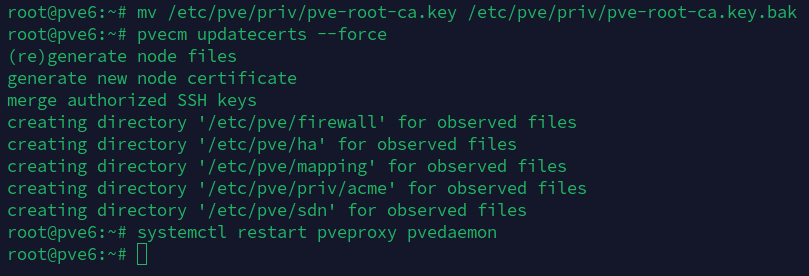

Étape 3 : Renommer le fichier de clé privée corrompu

Si le fichier de clé privée est vide ou endommagé, il est préférable de le renommer avant de tenter de régénérer les certificats. Cela permet à Proxmox de créer un nouveau fichier sans interférer avec l’ancien.

mv /etc/pve/priv/pve-root-ca.key /etc/pve/priv/pve-root-ca.key.bak

En renommant ce fichier, vous évitez de perdre l’ancienne clé privée tout en permettant à Proxmox de générer une nouvelle clé propre. Cela permet de corriger les problèmes potentiels de certificat invalide.

Étape 4 : Régénérer les certificats SSL

Maintenant que le fichier de clé corrompu a été renommé, il est temps de régénérer les certificats SSL du serveur. Cela garantira que Proxmox dispose des certificats appropriés pour sécuriser les connexions.

pvecm updatecerts --force

Cette commande force Proxmox à régénérer ses certificats SSL. Elle génère un nouveau fichier de clé privée ainsi qu’un certificat racine, assurant ainsi une nouvelle base de certificats pour le serveur. Cela est particulièrement utile après une nouvelle installation ou en cas de corruption des certificats.

Étape 5 : Redémarrer les services Proxmox

Une fois les certificats régénérés, vous devez redémarrer les services pveproxy et pvedaemon afin que Proxmox prenne en compte les nouveaux certificats.

systemctl restart pveproxy pvedaemon

Cette commande redémarre les services qui utilisent les certificats SSL. Le redémarrage est nécessaire pour appliquer les nouveaux certificats et garantir que Proxmox fonctionne avec des connexions sécurisées.

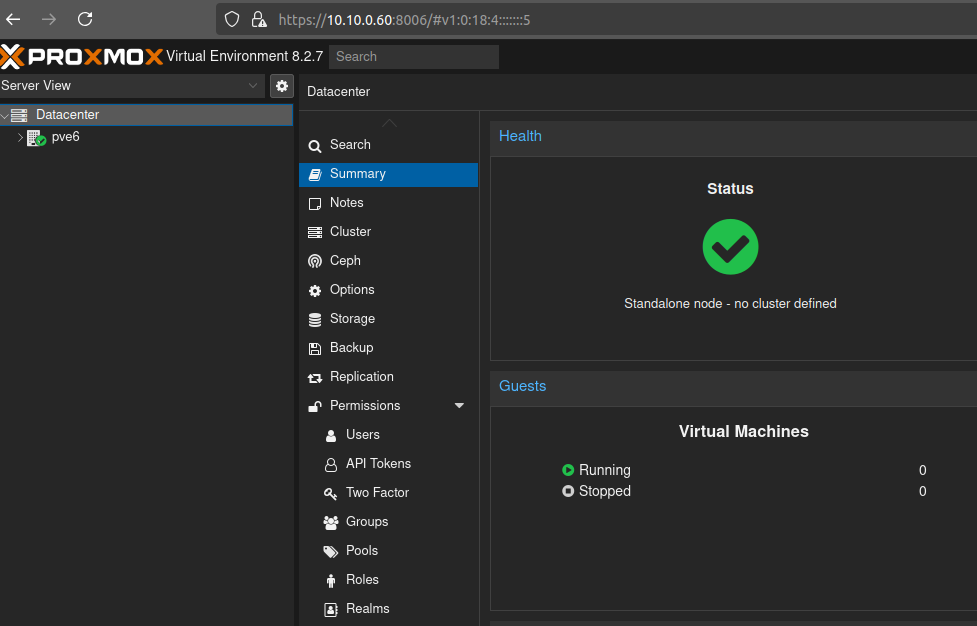

Étape 6 : Vérifier l’accès à l’interface web

Une fois les services redémarrés, essayez d’accéder à nouveau à l’interface web via https://IP:8006.

Si toutes les étapes ont été correctement suivies, l’interface web sera accessible, et la connexion sera sécurisée grâce aux nouveaux certificats SSL régénérés.

Étape 7 : Vérifier les logs en cas d’erreurs supplémentaires

Si vous rencontrez toujours des erreurs après avoir régénéré les certificats et redémarré les services, il est conseillé de consulter les journaux du système.

journalctl -xe

Cette commande permet d’afficher les journaux détaillés du système, fournissant des informations supplémentaires sur les éventuels échecs liés aux certificats ou au service web. Cela permet d’affiner le diagnostic et de corriger les erreurs restantes.

Résoudre un problème d’accès à l’interface web de Proxmox est souvent lié aux certificats SSL, et ce guide vous a montré comment diagnostiquer et corriger ce problème. Il est préférable de régénérer les certificats en cas de doute, car cela garantit la sécurité de vos connexions administratives et vous permet d’accéder à l’interface web sans interruption.

Bonne chance !